沉铝汤的破站

IS LIFE ALWAYS THIS HARD, OR IS IT JUST WHEN YOU'RE A KID

Nexus RCE[CVE-2018-16621&&CVE-2020-10204]

Nexus Repository Manager3 RCE[CVE-2020-10199]

Nexus Repository Manager3 RCE[CVE-2019-7238]

Shiro漏洞复现之未授权访问

浅显易懂のPadding-Oracle-Attack讲解

Shiro漏洞复现之Cookie反序列化

Cobalt-Strikeの初见

跟着国光师傅学习SSRF

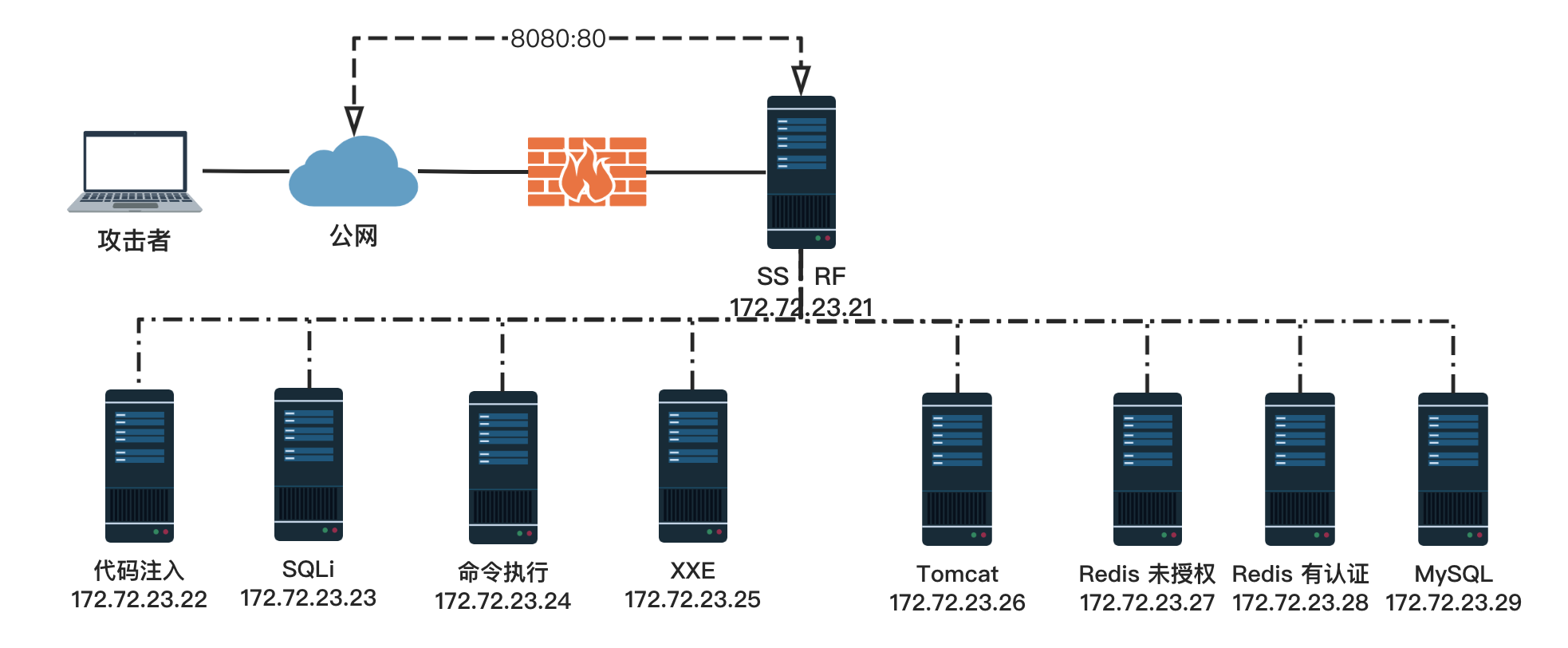

0x00 前言

上个月看到过国光师傅的文章,但是一直没有时间来自己练一练,得益于某带(实为江西省某211)专搞互联网+放假十多天,懒狗现在有了点时间。因为懒,所以这里使用另外一位师傅(Duoduo-chino)上传在Github的docker-compose.yml来快速搭建,不过看着好像少了两台主机…先不管,先玩着😋